Jak odszyfrować skróty

Jak odszyfrować skróty Wprowadzenie Hashes.com to solidna platforma szeroko stosowana w testach penetracyjnych. Oferując zestaw narzędzi, w tym identyfikatory skrótu, weryfikator skrótu oraz koder i dekoder Base64, jest szczególnie biegły w odszyfrowywaniu popularnych typów skrótów, takich jak MD5 i SHA-1. W tym artykule zagłębimy się w praktyczny proces odszyfrowywania skrótów za pomocą […]

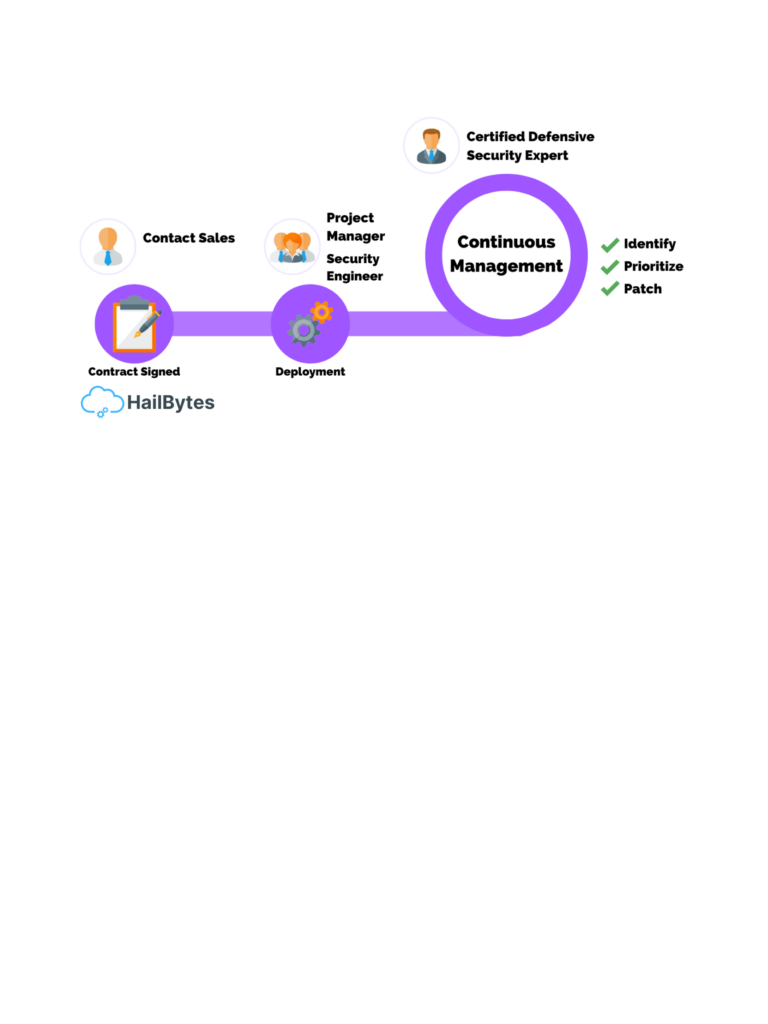

Zarządzanie lukami w zabezpieczeniach jako usługa: inteligentny sposób ochrony organizacji

Zarządzanie lukami w zabezpieczeniach jako usługa: inteligentny sposób ochrony organizacji Czym jest zarządzanie lukami w zabezpieczeniach? Przy całym kodowaniu i oprogramowaniu, z którego korzystają firmy, zawsze istnieją luki w zabezpieczeniach. Zagrożony może być kod i konieczne jest zabezpieczenie aplikacji. Dlatego potrzebujemy zarządzania lukami w zabezpieczeniach. Ale mamy już tak wiele na […]

Zarządzanie lukami w zabezpieczeniach jako usługa: klucz do zgodności

Zarządzanie lukami w zabezpieczeniach jako usługa: klucz do zgodności Czym jest zarządzanie lukami w zabezpieczeniach? Przy całym kodowaniu i oprogramowaniu, z którego korzystają firmy, zawsze istnieją luki w zabezpieczeniach. Zagrożony może być kod i konieczne jest zabezpieczenie aplikacji. Dlatego potrzebujemy zarządzania lukami w zabezpieczeniach. Ale mamy już tyle na głowie, […]

Jak zarządzanie lukami w zabezpieczeniach jako usługa może pomóc zaoszczędzić czas i pieniądze

Jak zarządzanie lukami w zabezpieczeniach jako usługa może pomóc zaoszczędzić czas i pieniądze Czym jest zarządzanie lukami w zabezpieczeniach? Przy całym kodowaniu i oprogramowaniu, z którego korzystają firmy, zawsze istnieją luki w zabezpieczeniach. Zagrożony może być kod i konieczne jest zabezpieczenie aplikacji. Dlatego potrzebujemy zarządzania lukami w zabezpieczeniach. Ale mamy już tak wiele […]

5 korzyści z zarządzania lukami w zabezpieczeniach jako usługi

5 Korzyści z zarządzania lukami w zabezpieczeniach jako usługi Czym jest zarządzanie lukami w zabezpieczeniach? Przy całym kodowaniu i oprogramowaniu, z którego korzystają firmy, zawsze istnieją luki w zabezpieczeniach. Zagrożony może być kod i konieczne jest zabezpieczenie aplikacji. Dlatego potrzebujemy zarządzania lukami w zabezpieczeniach. Ale mamy już tak wiele do zmartwień […]

Co należy wziąć pod uwagę przy wyborze zewnętrznego dostawcy usług bezpieczeństwa

Co należy wziąć pod uwagę przy wyborze zewnętrznego dostawcy usług bezpieczeństwa Wprowadzenie W dzisiejszym złożonym i stale ewoluującym krajobrazie cyberbezpieczeństwa wiele firm zwraca się do zewnętrznych dostawców usług bezpieczeństwa w celu poprawy ich stanu bezpieczeństwa. Dostawcy ci oferują specjalistyczną wiedzę, zaawansowane technologie i całodobowe monitorowanie w celu ochrony firm przed cyberzagrożeniami. Jednak wybór odpowiedniego zewnętrznego dostawcy usług bezpieczeństwa […]