Czym jest potok CI/CD i co ma wspólnego z bezpieczeństwem?

W tym poście na blogu odpowiemy na to pytanie i zapewnimy Ci Informacja jak upewnić się, że potok ci/cd jest tak bezpieczny, jak to tylko możliwe.

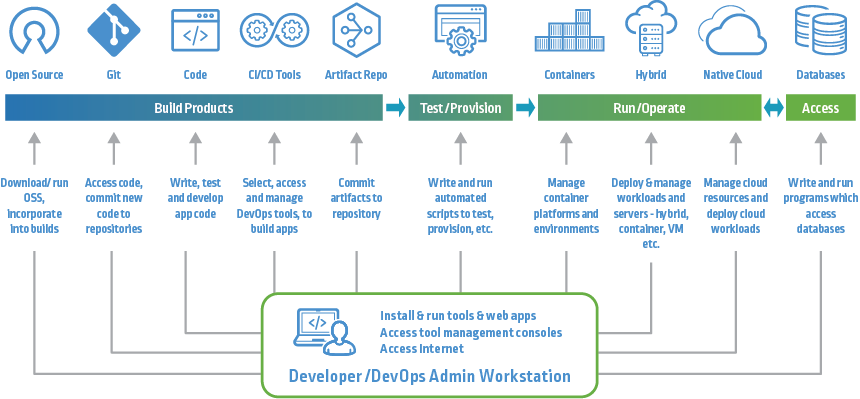

Potok CI/CD to proces, który automatyzuje tworzenie, testowanie i wydawanie oprogramowania. Może być używany zarówno w aplikacjach chmurowych, jak i lokalnych. Ciągła integracja (CI) odnosi się do zautomatyzowanego procesu integracji zmian kodu we wspólnym repozytorium kilka razy dziennie.

Pomaga to zmniejszyć ryzyko konfliktów między zmianami kodu programistów. Ciągłe dostarczanie (CD) idzie o krok dalej, automatycznie wdrażając zmiany w środowisku testowym lub produkcyjnym. W ten sposób możesz szybko i bezpiecznie wdrażać nowe funkcje lub poprawki błędów dla swoich użytkowników.

Jedną z zalet korzystania z potoku CI/CD jest to, że może on pomóc w poprawie jakości oprogramowania i zmniejszeniu ryzyka. Gdy zmiany kodu są automatycznie kompilowane, testowane i wdrażane, łatwiej jest wcześnie wykryć błędy. Oszczędza to czas i pieniądze na dłuższą metę, ponieważ nie będziesz musiał później naprawiać tylu błędów. Ponadto automatyzacja wdrożeń oznacza, że jest mniej miejsca na błąd ludzki.

Jednak skonfigurowanie potoku CI/CD wiąże się z niektórymi zagrożenia bezpieczeństwa których musisz być świadomy. Na przykład, jeśli osoba atakująca uzyska dostęp do serwera CI, może potencjalnie manipulować procesem kompilacji i wstrzyknąć złośliwy kod do oprogramowania. Dlatego ważne jest, aby zastosować środki bezpieczeństwa w celu ochrony potoku CI/CD.

Oto niektóre z rzeczy, które możesz zrobić, aby zabezpieczyć potok CI/CD:

– Użyj prywatnego repozytorium git do zmian w kodzie. W ten sposób tylko osoby mające dostęp do repozytorium mogą przeglądać lub wprowadzać zmiany w kodzie.

– Skonfiguruj uwierzytelnianie dwuskładnikowe dla swojego serwera CI. Dodaje to dodatkową warstwę bezpieczeństwa i utrudnia atakującym uzyskanie dostępu.

– Użyj bezpiecznego narzędzia do ciągłej integracji, które ma wbudowane funkcje bezpieczeństwa, takie jak szyfrowanie i zarządzanie użytkownikami.

Podążając za tymi Najlepsze praktyki, możesz pomóc w zabezpieczeniu potoku CI/CD i zapewnić wysoką jakość oprogramowania. Czy masz jakieś inne wskazówki dotyczące zabezpieczania potoku CI/CD? Daj nam znać w komentarzach!

Czy chcesz dowiedzieć się więcej o potokach CI/CD i jak je skonfigurować?

Bądź na bieżąco, aby uzyskać więcej postów na temat najlepszych praktyk DevOps. Jeśli szukasz narzędzia do ciągłej integracji, które ma wbudowane funkcje bezpieczeństwa, napisz do nas na adres contact@hailbytes.com, aby uzyskać wcześniejszy dostęp do naszej bezpiecznej platformy Jenkins CI w AWS. Nasza platforma obejmuje szyfrowanie, zarządzanie użytkownikami i kontrolę dostępu opartą na rolach, aby zapewnić bezpieczeństwo danych. Wyślij wiadomość e-mail z prośbą o bezpłatną wersję próbną już dziś. Dziękuję za przeczytanie, do następnego razu.