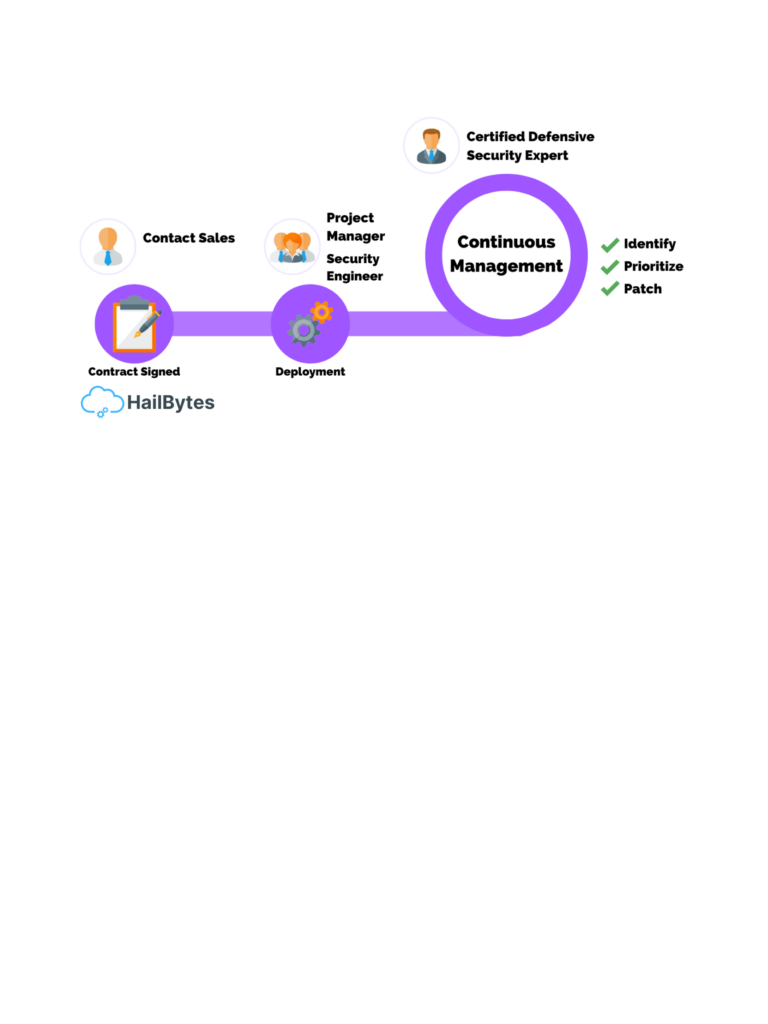

5 korzyści z zarządzania lukami w zabezpieczeniach jako usługi

5 Korzyści z zarządzania lukami w zabezpieczeniach jako usługi Czym jest zarządzanie lukami w zabezpieczeniach? Przy całym kodowaniu i oprogramowaniu, z którego korzystają firmy, zawsze istnieją luki w zabezpieczeniach. Zagrożony może być kod i konieczne jest zabezpieczenie aplikacji. Dlatego potrzebujemy zarządzania lukami w zabezpieczeniach. Ale mamy już tak wiele do zmartwień […]

Shadowsocks vs. VPN: porównanie najlepszych opcji bezpiecznego przeglądania

Shadowsocks a VPN: porównanie najlepszych opcji bezpiecznego przeglądania Wprowadzenie W czasach, gdy prywatność i bezpieczeństwo online mają ogromne znaczenie, osoby poszukujące bezpiecznych rozwiązań do przeglądania często stają przed wyborem między Shadowsocks a VPN. Obie technologie oferują szyfrowanie i anonimowość, ale różnią się podejściem i funkcjonalnością. W tym […]

Szkolenie pracowników w zakresie rozpoznawania i unikania oszustw typu phishing

Szkolenie pracowników w zakresie rozpoznawania i unikania oszustw związanych z phishingiem Wprowadzenie W dzisiejszej erze cyfrowej, w której cyberzagrożenia wciąż ewoluują, jedną z najbardziej rozpowszechnionych i najbardziej szkodliwych form ataku są oszustwa typu phishing. Próby phishingu mogą oszukać nawet osoby najbardziej obeznane z technologią, co sprawia, że organizacje muszą priorytetowo traktować szkolenia z zakresu cyberbezpieczeństwa dla swoich pracowników. Wyposażając […]

Korzyści z outsourcingu usług bezpieczeństwa IT

Korzyści z outsourcingu usług bezpieczeństwa IT Wprowadzenie W dzisiejszym środowisku cyfrowym organizacje stają w obliczu coraz większej liczby cyberzagrożeń, które mogą narażać wrażliwe dane, zakłócać operacje i szkodzić ich reputacji. W rezultacie zapewnienie solidnego bezpieczeństwa IT stało się najwyższym priorytetem dla firm z różnych branż. Podczas gdy niektóre przedsiębiorstwa decydują się na ustanowienie […]

5 typowych błędów, które sprawiają, że jesteś podatny na ataki phishingowe

5 typowych błędów, które sprawiają, że jesteś podatny na ataki phishingowe Wprowadzenie Ataki phishingowe pozostają powszechnym zagrożeniem cyberbezpieczeństwa, którego celem są osoby i organizacje na całym świecie. Cyberprzestępcy stosują różne taktyki, aby nakłonić ofiary do ujawnienia poufnych informacji lub wykonania szkodliwych działań. Unikając typowych błędów, które narażają Cię na ataki typu phishing, możesz znacząco poprawić swoją […]

Budżetowanie operacji związanych z bezpieczeństwem: CapEx vs OpEx

Budżetowanie operacji związanych z bezpieczeństwem: CapEx vs OpEx Wprowadzenie Bez względu na wielkość firmy bezpieczeństwo jest koniecznością niepodlegającą negocjacjom i powinno być dostępne na wszystkich frontach. Przed upowszechnieniem się modelu dostarczania chmury „jako usługi” firmy musiały posiadać własną infrastrukturę bezpieczeństwa lub ją dzierżawić. Badanie przeprowadzone przez IDC wykazało, że wydatki na sprzęt związany z bezpieczeństwem, […]