Definicja spear phishingu | Co to jest phishing spear?

Spis treści

Czym Spear Phishing różni się od Phishingu?

Jak działa atak typu spear phishing?

Wszyscy muszą uważać na ataki spear phishing. Niektóre kategorie ludzi są bardziej skłonne zostać zaatakowanym niż inni. Ludzie, którzy mają wysokie stanowiska w branżach takich jak opieka zdrowotna, finanse, edukacja lub rząd, są bardziej narażeni na ryzyko. Udany atak spear phishing na którąkolwiek z tych branż może prowadzić do:

- Naruszenie danych

- Duże płatności okupu

- Zagrożenia bezpieczeństwa narodowego

- Utrata reputacji

- Konsekwencje prawne

Nie możesz uniknąć otrzymywania e-maili phishingowych. Nawet jeśli użyjesz filtra wiadomości e-mail, niektóre ataki spearphishingu zostaną przepuszczone.

Najlepszym sposobem radzenia sobie z tym jest szkolenie pracowników w zakresie rozpoznawania fałszywych wiadomości e-mail.

Jak można zapobiegać atakom typu spear phishing?

- Unikaj umieszczania zbyt wielu informacji o sobie w mediach społecznościowych. Jest to jeden z pierwszych przystanków cyberprzestępcy w poszukiwaniu informacji o Tobie.

- Upewnij się, że usługa hostingowa, z której korzystasz, ma zabezpieczenia poczty e-mail i ochronę przed spamem. Służy jako pierwsza linia obrony przed cyberprzestępcami.

- Nie klikaj linków ani plików załączników, dopóki nie będziesz pewien źródła wiadomości e-mail.

- Uważaj na niechciane e-maile lub e-maile z pilnymi prośbami. Spróbuj zweryfikować takie żądanie za pomocą innego środka komunikacji. Zadzwoń do podejrzanego, wyślij SMS-a lub porozmawiaj twarzą w twarz.

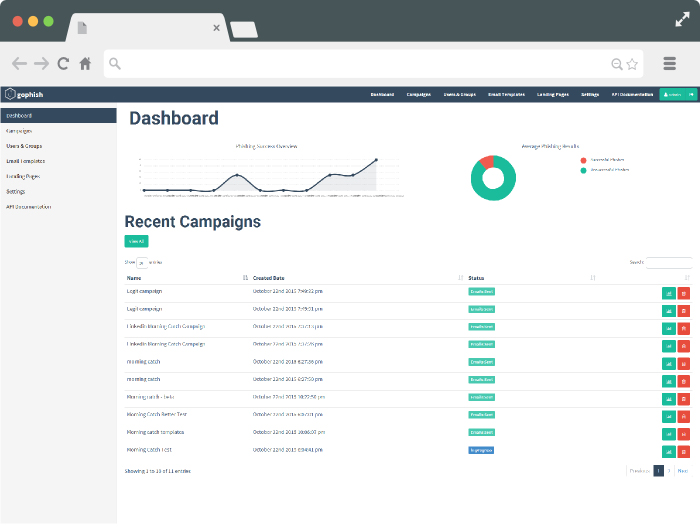

Symulacja spear phishingu to doskonałe narzędzie do szybkiego informowania pracowników o taktykach cyberprzestępców polegających na spear phishingu. Jest to seria interaktywnych ćwiczeń zaprojektowanych w celu nauczenia użytkowników, jak identyfikować e-maile typu spear phishing, aby ich unikać lub zgłaszać. Pracownicy narażeni na symulacje spear-phishingu mają znacznie większe szanse na wykrycie ataku typu spear-phishing i odpowiednią reakcję.

Jak działa symulacja spear phishingu?

- Poinformuj pracowników, że otrzymają „fałszywą” wiadomość phishingową.

- Wyślij im artykuł, w którym opisano, jak wcześniej wykrywać e-maile phishingowe, aby upewnić się, że zostaną poinformowani, zanim zostaną przetestowane.

- Wysyłaj „fałszywy” e-mail phishingowy w losowym momencie w ciągu miesiąca, w którym ogłaszasz szkolenie phishingowe.

- Zmierz statystyki liczby pracowników, którzy dali się nabrać na próbę phishingu w porównaniu z liczbą osób, które tego nie zrobiły lub które zgłosiły próbę phishingu.

- Kontynuuj szkolenie, wysyłając wskazówki dotyczące świadomości phishingu i testując swoich współpracowników raz w miesiącu.

>>>Więcej informacji o znalezieniu odpowiedniego symulatora phishingu znajdziesz TUTAJ.<<

Dlaczego miałbym chcieć symulować atak typu phishing?

Jeśli Twoja organizacja zostanie dotknięta atakami typu spearphishing, statystyki dotyczące udanych ataków będą dla Ciebie otrzeźwiające.

Średni wskaźnik sukcesu ataku typu spearphishing to 50% współczynnik klikalności wiadomości e-mail typu phishing.

Jest to rodzaj odpowiedzialności, której Twoja firma nie chce.

Kiedy uświadamiasz o phishingu w swoim miejscu pracy, nie tylko chronisz pracowników lub firmę przed oszustwami związanymi z kartami kredytowymi lub kradzieżą tożsamości.

Symulacja phishingu może pomóc w zapobieganiu naruszeniom danych, które kosztują Twoją firmę miliony w procesach sądowych i miliony w zaufaniu klientów.

Jeśli chcesz rozpocząć bezpłatną wersję próbną GoPhish Phishing Framework certyfikowaną przez Hailbytes, możesz skontaktować się z nami tutaj aby uzyskać więcej informacji lub rozpocznij bezpłatny okres próbny na AWS już dziś.