Jak silne jest moje hasło?

Jak silne jest moje hasło?

Posiadanie silnego hasła może zadecydować o tym, czy pieniądze pozostaną na koncie bankowym, czy nie. Hasło służy jako główny punkt dostępu do Twojej tożsamości online, podobnie jak klucze do domu. Wszyscy mamy dużo prywatności Informacja przechowywane na naszych kontach internetowych, które chcemy chronić. Jednak większość z nich jest zabezpieczona jedynie słabymi hasłami.

Dlatego hakerzy nieustannie poszukują słabych punktów, w których mogą złamać Twoje hasło i uzyskać dostęp do Twojego cyfrowego życia. Coraz częściej dochodzi do naruszeń danych i kradzieży tożsamości, a przyczyną często są wycieki haseł.

Hasła mogą być wykorzystywane do inicjowania kampanii dezinformacyjnych przeciwko organizacjom, wykorzystywania informacji finansowych ludzi do zakupów i podsłuchiwania osób korzystających z kamer bezpieczeństwa podłączonych do Wi-Fi, gdy złodzieje ukradną dane uwierzytelniające.

Ten artykuł został napisany, aby pomóc w zrozumieniu bezpieczeństwa hasła.

Przetestuj siłę hasła teraz za pomocą tego bezpłatnego narzędzia do sprawdzania siły hasła:

Silne hasło to takie, którego nie można odgadnąć ani złamać za pomocą ataku siłowego. Silne hasła składają się z kombinacji wielkich i małych liter, cyfr i symboli specjalnych. Hakerzy zwykle używają potężnych komputerów do przeprowadzania ataków siłowych w celu złamania słabych haseł, a hasła, które są krótkie i łatwe do odgadnięcia, są zwykle łamane w ciągu kilku minut.

Test siły hasła UIC to narzędzie, z którego można bezpłatnie korzystać bezpośrednio w przeglądarce.

Możesz użyć tego narzędzia do sprawdzenia siły swojego hasła.

Ta strona zawiera elementy sterujące i objaśnienia ułatwiające rozpoczęcie pracy. Dzięki temu łatwo jest zobaczyć, jak poprawić siłę hasła w czasie rzeczywistym.

Czy wiedza o tym, jak bezpieczne jest moje hasło, jest niezbędna?

W ostatnich latach na całym świecie hakerzy uzyskiwali dostęp do informacji o kartach kredytowych, kontach linii lotniczych i kradzieży tożsamości.

Jaki jest najlepszy sposób radzenia sobie z tym rosnącym zagrożeniem? Aby zabezpieczyć nasze strony internetowe, blogi, konta w mediach społecznościowych, adresy e-mail i inne konta, tworzymy silne hasła. Następne pytanie brzmi: skąd wiesz, że Twoje hasło jest wystarczająco silne, aby chronić Cię przed zagrożeniami z zewnątrz?

Silne hasło jest kluczem do ochrony Twojej obecności w Internecie i bez względu na to, jak grube i wytrzymałe są Twoje ściany, jeśli zamek w drzwiach można łatwo odblokować, Twoja obecność w Internecie zostanie naruszona.

Jak stworzyć silne hasło?

Oto niektóre z najlepszych praktyk tworzenia bezpiecznych haseł:

- Hasło powinno mieć co najmniej 16 znaków; zgodnie z naszym badaniem haseł 45% używa haseł o długości do ośmiu znaków, które są mniej bezpieczne niż hasła o długości co najmniej 16 znaków.

- Hasło powinno składać się z liter, cyfr i znaków specjalnych.

- Nigdy nie jest dobrym pomysłem udostępnianie hasła komukolwiek innemu.

- Hasło nie powinno zawierać żadnych danych osobowych użytkownika, takich jak jego adres czy numer telefonu. Dobrym pomysłem jest również pominięcie wszelkich informacji, które można znaleźć w mediach społecznościowych, takich jak imiona dzieci lub zwierząt domowych.

- W haśle nie należy używać kolejnych liter ani cyfr.

- Nigdy nie używaj terminu „hasło” lub tej samej litery lub cyfry dwukrotnie w haśle.

Spróbuj użyć długiego wyrażenia, które ma dla Ciebie jakieś znaczenie. To sformułowanie nie powinno jednak zawierać publicznie dostępnych informacji.

Oto kilka przykładów:

- PiesZszedłDownRoute66

- Wszystkie psy idą do nieba 1967

- Złap22CurveBalls

Co sprawia, że hasło jest silne?

Długość (im dłuższa, tym lepsza), kombinacja liter (duże i małe), cyfr i symboli, brak powiązań z danymi osobowymi i brak terminów ze słownika to ważne cechy bezpiecznego hasła.

Dobrą wiadomością jest to, że aby uwzględnić wszystkie te cechy w hasłach, nie trzeba zapamiętywać długich ciągów losowych znaków, cyfr i symboli. Wystarczy kilka technik.

Jak bezpiecznie zautomatyzować hasła?

Więc zdecydowałeś się na hasło, które jest idealnej długości, niejasne i zawiera litery, cyfry i wielkie litery. Jesteś na dobrej drodze, ale daleko Ci jeszcze do pełnego zabezpieczenia hasłem.

Nawet jeśli stworzysz dobre i długie hasło, nie oznacza to, że je zapamiętasz. Użyj narzędzia takiego jak Menedżer haseł Google i uwierzytelnianie wieloskładnikowe, aby chronić swoje hasła i je przechowywać.

Nie używaj ciągle tego samego hasła

Jeśli używasz tego samego hasła do poczty e-mail, zakupów i innych witryn przechowujących poufne dane osobowe (lub nawet witryny lokalnej społeczności), narażasz wszystkie inne usługi.

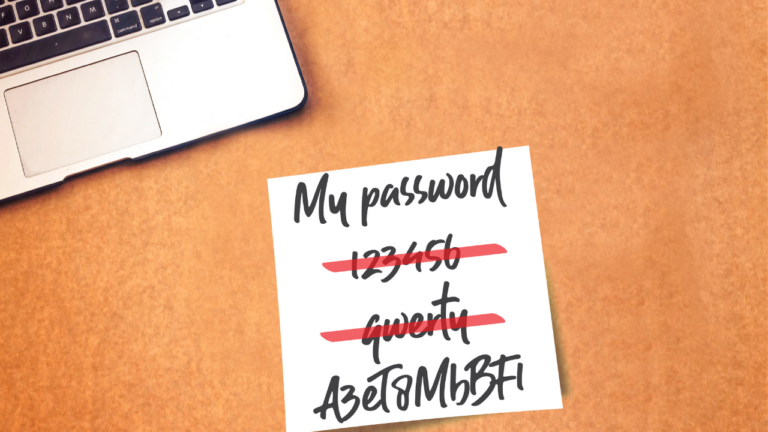

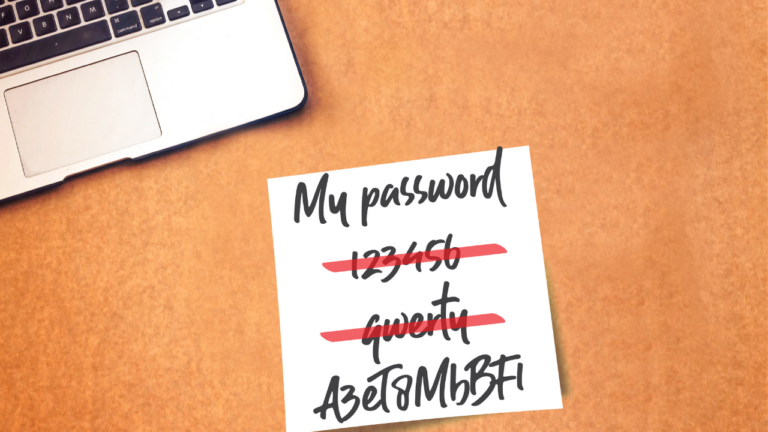

Nigdy nie zapisuj swoich haseł

Kuszące jest śledzenie haseł w staromodny sposób, szczególnie w miejscu pracy, ale łatwo to wykryć. Jeśli masz zapisane hasła, najlepiej trzymać je pod kluczem.

Jedno hasło, aby rządzić wszystkimi (menedżerowie haseł)

Istnieje kilka aplikacji, które bezpiecznie zapisują Twoje dane uwierzytelniające. Jeśli masz dziesiątki haseł do śledzenia, menedżer haseł może zapewnić bezpieczeństwo Twoich danych uwierzytelniających. Menedżer haseł Google, Bitwarden i LastPass to dobre narzędzia do zarządzania hasłami. Są również w stanie przechowywać inne dane uwierzytelniające, takie jak karty kredytowe, nasiona portfela kryptowalut i bezpieczne notatki.

Korzystając z menedżera haseł, musisz ustawić hasło główne. to hasło główne będzie używane do uzyskiwania dostępu do menedżera haseł i zapewniania dostępu do wszystkich danych uwierzytelniających. Bardzo ważne jest ustawienie silnego, unikalnego hasła jako hasła głównego. Przykładem silnego hasła głównego jest:

„IPutMyFeetInHotWater @ 9:XNUMX”

Haseł nie należy udostępniać

Jest to oczywiste i jeśli naprawdę musisz ujawnić swoje hasło, upewnij się, że inne osoby nie słuchają Cię ani nie patrzą na Twoje hasło.

Dlaczego warto używać uwierzytelniania wieloskładnikowego?

Tradycyjne logowanie za pomocą identyfikatora użytkownika i hasła ma kilka słabych punktów, z których jedną jest luka w zabezpieczeniach hasła, która może również kosztować firmy miliony dolarów. Złośliwe podmioty mogą wykorzystywać zautomatyzowane programy do łamania haseł w celu odgadywania różnych kombinacji użytkowników i haseł, dopóki nie znajdą właściwej sekwencji.

Chociaż zablokowanie konta po określonej liczbie nieudanych prób logowania może pomóc w ochronie firmy, hakerzy mogą uzyskać dostęp do systemu na różne sposoby. Właśnie dlatego uwierzytelnianie wieloskładnikowe jest tak ważne, ponieważ może pomóc zmniejszyć ryzyko związane z bezpieczeństwem.

Celem uwierzytelniania wieloskładnikowego (MFA) jest zapewnienie wielowarstwowej ochrony, która utrudnia uzyskanie dostępu do celu, takiego jak miejsce fizyczne, urządzenie komputerowe, sieć lub baza danych, dla nieautoryzowanego użytkownika.

Nawet jeśli jeden element zostanie zhakowany lub uszkodzony, atakujący nadal musi pokonać jedną lub więcej przeszkód, zanim uzyska dostęp do celu.

Narzędzia zapobiegania phishingowi dla Twojej organizacji

Zapobieganie phishing ataki to najskuteczniejsza strategia uniknięcia naruszenia danych w organizacji. Jedną z metod jest użycie narzędzi zapobiegania atakom „z wyprzedzeniem”, takich jak GoPhish.

GoPhish może symulować ataki phishingowe, aby szkolić ludzi w Twojej organizacji w wykrywaniu fałszywych wiadomości e-mail.

Dlaczego warto go używać zapobieganie wyłudzaniu informacji przybory?

Jeśli atakujący wyśle Twojego współpracownika na fałszywą stronę logowania, a on wypełni swoją nazwę użytkownika i hasło, oznacza to, że jego hasło zostało przejęte.

Wyłudzanie informacji jest głównym zagrożeniem dla bezpieczeństwa haseł i opiera się na ludzkiej warstwie obronnej Twojej organizacji, aby odpowiednio zareagować na zagrożenie.

Możesz zainstalować zapory ogniowe i oprogramowanie antyszpiegowskie na swoich komputerach, ale jeśli nie przeszkolisz swoich pracowników, nie będziesz mieć dobrej gwarancji, że hasła i dane będą bezpieczne.

3 najlepsze narzędzia do zarządzania hasłami:

- KeePass – to darmowy menedżer haseł typu open source, który umożliwia łatwe generowanie, przechowywanie i zarządzanie wszystkimi hasłami w jednym bezpiecznym miejscu. Jest wysoce konfigurowalny i oferuje zaawansowane funkcje bezpieczeństwa, takie jak uwierzytelnianie dwuskładnikowe, randomizacja danych, integracja z wieloma usługami przechowywania w chmurze, obsługa wielu lokalnych baz danych, funkcja automatycznego wpisywania w przeglądarkach internetowych i wbudowany generator haseł.

- LastPass – Jeśli szukasz łatwego w użyciu narzędzia do zarządzania hasłami, które obsługuje również uwierzytelnianie dwuskładnikowe, zdecydowanie warto sprawdzić LastPass. Oferuje szeroką gamę zaawansowanych funkcji, takich jak nieograniczone miejsce na hasła i inne poufne informacje, możliwość automatycznego wypełniania formularzy, dzięki czemu można szybko wypełniać formularze logowania na stronach internetowych, obsługę urządzeń mobilnych, takich jak smartfony i tablety, tworzenie kopii zapasowych i synchronizację online na wszystkich Twoich urządzeniach i generator haseł, który może generować dla Ciebie silne hasła.

- Dashlane – to kolejny popularny menedżer haseł, który oferuje szereg przydatnych funkcji, takich jak możliwość automatycznego logowania, dzięki czemu nie musisz pamiętać wielu nazw użytkowników i haseł, synchronizacja w chmurze, dzięki czemu Twoje dane są zawsze aktualne na wszystkich urządzeniach, obsługa uwierzytelniania dwuskładnikowego (zatwierdzanie jednym dotknięciem), natychmiastowe generowanie hasła z zaawansowanymi opcjami bezpieczeństwa, funkcja kontaktu w nagłych wypadkach, która umożliwia przyjaciołom lub członkom rodziny dostęp do ważnych informacji w nagłym przypadku, cyfrowy portfel do przechowywania poufnych danych finansowych takie jak bezpieczne informacje o karcie kredytowej i wiele więcej.

Jak widać, dostępnych jest wiele świetnych narzędzi do zarządzania hasłami, które mogą pomóc w łatwym zarządzaniu wszystkimi hasłami w bezpieczny i wygodny sposób. Chociaż te narzędzia różnią się pod względem funkcji i funkcji, wszystkie ułatwiają bezpieczne przechowywanie i zarządzanie wszystkimi hasłami bez konieczności ich zapamiętywania lub zapisywania na karteczkach samoprzylepnych! Ponadto większość z tych narzędzi oferuje również dodatkowe środki bezpieczeństwa, takie jak obsługa uwierzytelniania dwuskładnikowego, co jest zdecydowanie plusem, jeśli szukasz najsilniejszej możliwej ochrony ważnych danych. Wybierz więc ten, który najlepiej odpowiada Twoim osobistym preferencjom i potrzebom, i zacznij go używać już dziś, aby mieć pewność, że Twoje konta online będą zawsze bezpieczne!

Wnioski

Czy można pozostawić nietknięte słabe hasła? Nie. Atakujący są świadomi przepisów i stworzyli oprogramowanie umożliwiające ich obejście. Tworzą bazę danych popularnych haseł, a następnie łamią je przy użyciu różnych metod.

Aby być o krok przed internetowymi złodziejami, sprawdzaj bezpieczeństwo hasła z wysoką punktacją, ponieważ hasło jest ostatnim kluczem do ukrycia portalu. Gdy ktoś przestrzega tych starych zasad i wprowadzi krótki kod, tester siły hasła oznaczy go jako słabe hasło, umożliwiając zmianę go na coś bezpieczniejszego.

Kuszące jest myślenie o tym uwierzytelnianiu jako o silnej obronie przed cyberatakami, ale w rzeczywistości jest to po prostu kolejne narzędzie bezpieczeństwa w twoim zestawie narzędzi. Uwierzytelnianie wieloskładnikowe powinno być włączone w ten sam sposób, w jaki stosowane są zapory ogniowe, antyspam i antywirus w Twojej firmie. Jest to podstawowy środek ostrożności, który należy zastosować, aby chronić prywatne informacje i dane klientów przed atakami z zewnątrz w obliczu dzisiejszych obaw związanych z bezpieczeństwem.

Ponadto należy ograniczyć dostęp użytkowników do systemów i danych o dużej wartości. Ta metoda może pomóc w zabezpieczeniu poufnych i krytycznych danych biznesowych zarówno przed celowymi, jak i nieostrożnymi naruszeniami. Możesz także obserwować zachowanie użytkowników, aby wykrywać i łagodzić obawy związane z zagrożeniami wewnętrznymi.

GoPhish to podstawowe źródło informacji na temat ochrony przed phishingiem i innych typów testów penetracyjnych. Jeśli uważasz, że Twoja firma jest szczególnie narażona na próby phishingu, zalecamy wykonanie testu pióra phishingowego.