Kompletny przewodnik po zrozumieniu phishingu w 2023 r

Więc co jest phishing?

Phishing to forma inżynierii społecznej, która nakłania ludzi do ujawnienia swoich haseł lub cennych informacji Informacja. Ataki typu phishing mogą mieć formę e-maili, wiadomości tekstowych i rozmów telefonicznych.

Zwykle ataki te podszywają się pod popularne usługi i firmy, które ludzie łatwo rozpoznają.

Gdy użytkownicy klikają łącze phishingowe w treści wiadomości e-mail, są wysyłani do podobnej wersji witryny, której ufają. Na tym etapie oszustwa phishingowego są proszeni o podanie danych logowania. Po wprowadzeniu swoich informacji na fałszywej stronie atakujący ma wszystko, czego potrzebuje, aby uzyskać dostęp do swojego prawdziwego konta.

Ataki typu phishing mogą skutkować kradzieżą danych osobowych, informacji finansowych lub informacji o stanie zdrowia. Gdy atakujący uzyska dostęp do jednego konta, albo sprzedaje dostęp do konta, albo wykorzystuje te informacje do włamania się na inne konta ofiary.

Gdy konto zostanie sprzedane, ktoś, kto wie, jak czerpać zyski z konta, kupi dane logowania do konta z ciemnej sieci i wykorzysta skradzione dane.

Oto wizualizacja, która pomoże Ci zrozumieć etapy ataku typu phishing:

Ataki phishingowe przybierają różne formy. Phishing może działać z rozmowy telefonicznej, wiadomości tekstowej, e-maila lub wiadomości w mediach społecznościowych.

Typowe wiadomości e-mail phishingowe są najczęstszym rodzajem ataków phishingowych. Ataki takie jak te są powszechne, ponieważ wymagają najmniejszego wysiłku.

Hakerzy biorą listę adresów e-mail powiązanych z kontami PayPal lub w mediach społecznościowych i wysyłają wysyłanie masowych wiadomości e-mail do potencjalnych ofiar.

Kiedy ofiara klika link w wiadomości e-mail, często przenosi ją do fałszywej wersji popularnej witryny i prosi o zalogowanie się przy użyciu informacji o koncie. Gdy tylko prześlą informacje o koncie, haker ma wszystko, czego potrzebuje, aby uzyskać dostęp do konta.

W pewnym sensie ten rodzaj phishingu przypomina zarzucanie sieci w ławicę ryb; mając na uwadze, że inne formy phishingu są działaniami bardziej ukierunkowanymi.

Spear phishing jest kiedy atakujący atakuje konkretną osobę zamiast wysyłać ogólny e-mail do grupy osób.

Ataki spear phishing mają na celu zaadresowanie konkretnego celu i przebranie się za osobę, którą ofiara może znać.

Ataki te są łatwiejsze dla oszusta, jeśli masz dane osobowe w Internecie. Osoba atakująca może zbadać Ciebie i Twoją sieć, aby stworzyć odpowiednią i przekonującą wiadomość.

Ze względu na duży stopień personalizacji ataki spear phishing są znacznie trudniejsze do zidentyfikowania w porównaniu ze zwykłymi atakami phishingowymi.

Są one również mniej powszechne, ponieważ przestępcy zajmują więcej czasu, aby je skutecznie wyciągnąć.

Pytanie: Jaki jest wskaźnik powodzenia e-maila phishingowego?

Odpowiedź: Wiadomości e-mail spearphishing mają średni wskaźnik otwarć na poziomie 70% i 50% odbiorców klika łącze w wiadomości e-mail.

W porównaniu z atakami typu spear phishing, ataki wielorybnicze są znacznie bardziej ukierunkowane.

Ataki wielorybnicze dotyczą osób w organizacji, takich jak dyrektor generalny lub dyrektor finansowy firmy.

Jednym z najczęstszych celów ataków wielorybniczych jest zmanipulowanie ofiary w celu przesłania atakującemu dużych sum pieniędzy.

Podobnie jak zwykły phishing, w którym atak ma formę wiadomości e-mail, whaling może wykorzystywać logo firmy i podobne adresy, aby się ukryć.

W niektórych przypadkach osoba atakująca podszywa się pod dyrektora generalnego i wykorzystać tę personę, aby przekonać innego pracownika do ujawnienia danych finansowych lub przelania pieniędzy na konto atakującego.

Ponieważ pracownicy są mniej skłonni do odrzucenia prośby kogoś z wyższego szczebla, ataki te są znacznie bardziej przebiegłe.

Atakujący często spędzają więcej czasu na stworzeniu ataku wielorybniczego, ponieważ zwykle lepiej się opłacają.

Nazwa „wielorybnictwo” odnosi się do faktu, że cele mają większą władzę finansową (CEO).

Phishing wędkarski jest względnie nowy typ ataku phishingowego i istnieje w mediach społecznościowych.

Nie przestrzegają tradycyjnego formatu wiadomości e-mail w atakach phishingowych.

Zamiast tego przebierają się za przedstawicieli firm zajmujących się obsługą klienta i nakłaniają ludzi do wysyłania im informacji za pośrednictwem bezpośrednich wiadomości.

Częstym oszustwem jest wysyłanie ludzi do fałszywej witryny obsługi klienta, która pobierze złośliwe oprogramowanie lub innymi słowy ransomware na urządzenie ofiary.

Atak vishing ma miejsce, gdy dzwoni do ciebie oszust do próby zebrania od Ciebie danych osobowych.

Oszuści zazwyczaj podszywają się pod renomowaną firmę lub organizację, taką jak Microsoft, IRS, a nawet Twój bank.

Używają taktyki strachu, aby skłonić Cię do ujawnienia ważnych danych konta.

Dzięki temu mogą bezpośrednio lub pośrednio uzyskać dostęp do ważnych kont.

Ataki Vishingiem są trudne.

Atakujący mogą łatwo podszywać się pod osoby, którym ufasz.

Zobacz, jak założyciel Hailbytes, David McHale, mówi o tym, jak automatyczne połączenia znikną wraz z przyszłą technologią.

Większość ataków typu phishing odbywa się za pośrednictwem wiadomości e-mail, ale istnieją sposoby identyfikacji ich zasadności.

Kiedy otwierasz e-mail sprawdź, czy pochodzi z publicznej domeny e-mail (np. @gmail.com).

Jeśli wiadomość pochodzi z publicznej domeny poczty e-mail, najprawdopodobniej jest to atak typu phishing, ponieważ organizacje nie korzystają z domen publicznych.

Zamiast tego ich domeny byłyby unikatowe dla ich działalności (np. domena poczty e-mail Google to @google.com).

Istnieją jednak trudniejsze ataki phishingowe, które wykorzystują unikalną domenę.

Przydatne jest szybkie przeszukanie firmy i sprawdzenie jej wiarygodności.

Ataki typu phishing zawsze mają na celu zaprzyjaźnienie się z Tobą poprzez miłe powitanie lub empatię.

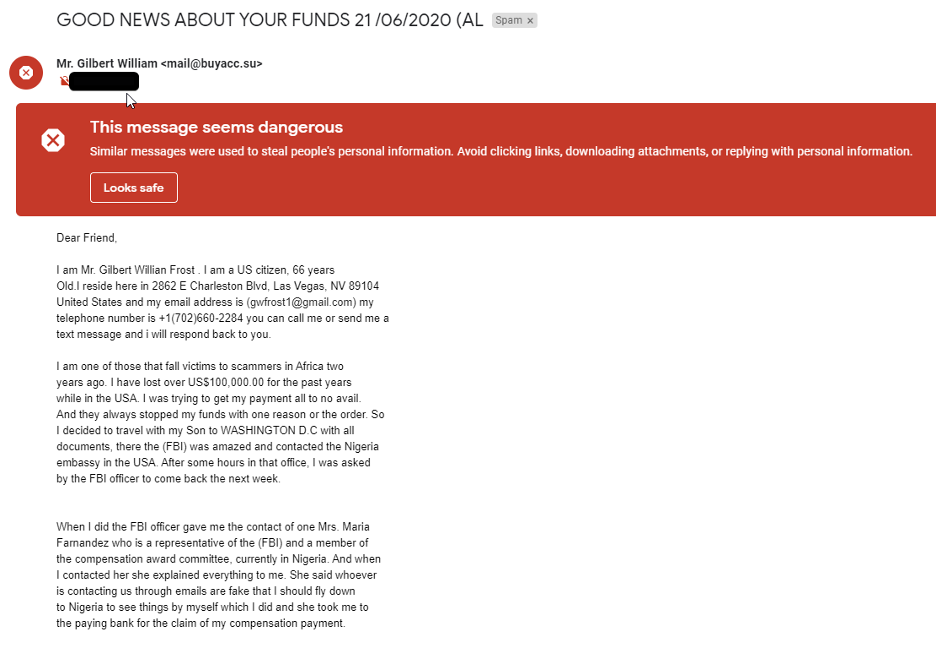

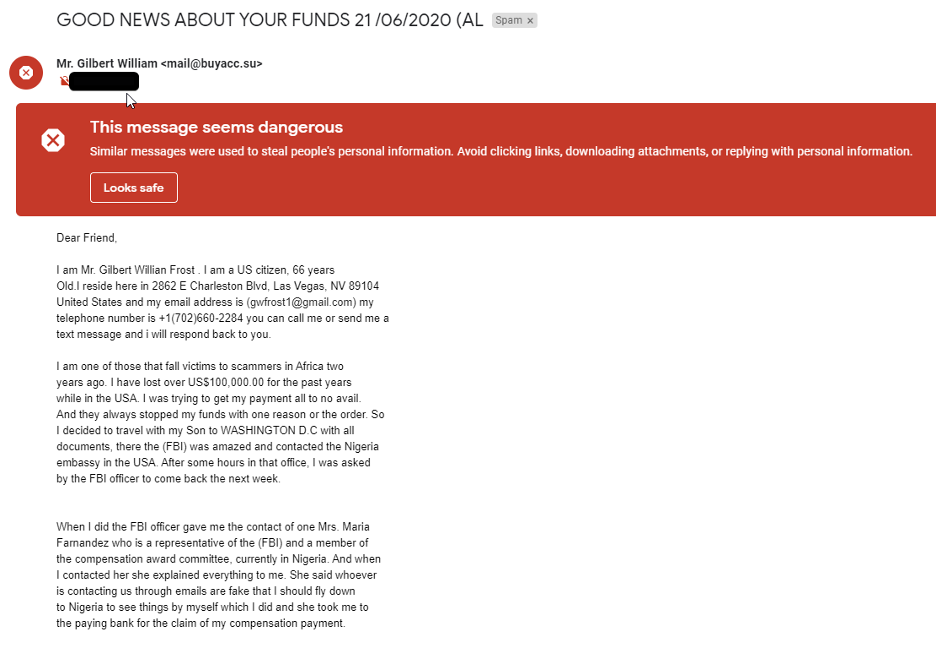

Na przykład w moim spamie nie tak dawno znalazłem wiadomość phishingową z pozdrowieniem „Drogi przyjacielu”.

Wiedziałem już, że to wiadomość e-mail wyłudzająca informacje, ponieważ jej temat brzmiał: „DOBRE WIADOMOŚCI O TWOICH FUNDUSZACH 21”.

Widzenie tego typu powitań powinno być natychmiastową czerwoną flagą, jeśli nigdy nie wchodziłeś w interakcję z tym kontaktem.

Treść wiadomości e-mail wyłudzającej informacje jest bardzo ważna, a zobaczysz kilka charakterystycznych cech, które składają się na większość.

Jeśli treść brzmi absurdalnie, najprawdopodobniej jest to oszustwo.

Na przykład, jeśli temat brzmi: „Wygrałeś na loterii 1000000 XNUMX XNUMX $” i nie pamiętasz udziału w loterii, oznacza to czerwoną flagę.

Gdy treść stwarza poczucie pilności, takie jak „to zależy od Ciebie” i prowadzi do kliknięcia podejrzanego łącza, najprawdopodobniej jest to oszustwo.

Wiadomości phishingowe zawsze zawierają podejrzany link lub plik.

Dobrym sposobem na sprawdzenie, czy łącze zawiera wirusa, jest skorzystanie z VirusTotal, strony internetowej, która sprawdza pliki lub łącza pod kątem złośliwego oprogramowania.

Przykład wiadomości e-mail typu phishing:

W tym przykładzie Google wskazuje, że wiadomość e-mail może być potencjalnie niebezpieczna.

Rozpoznaje, że jego treść pasuje do innych podobnych e-maili phishingowych.

Jeśli wiadomość e-mail spełnia większość powyższych kryteriów, zaleca się zgłoszenie jej na adres reportphishing@apwg.org lub phishing-report@us-cert.gov, aby została zablokowana.

Jeśli korzystasz z Gmaila, istnieje opcja zgłoszenia wiadomości e-mail jako phishing.

Chociaż ataki phishingowe są ukierunkowane na przypadkowych użytkowników, często ich celem są pracownicy firmy.

Jednak atakujący nie zawsze chcą pieniędzy firmy, ale jej danych.

Z biznesowego punktu widzenia dane są znacznie cenniejsze niż pieniądze i mogą poważnie wpłynąć na firmę.

Atakujący mogą wykorzystać ujawnione dane, aby wpłynąć na opinię publiczną, wpływając na zaufanie konsumentów i niszcząc nazwę firmy.

Ale to nie jedyne konsekwencje, jakie mogą z tego wyniknąć.

Inne konsekwencje obejmują negatywny wpływ na zaufanie inwestorów, zakłócenia działalności i nakłanianie do nakładania kar zgodnie z ogólnym rozporządzeniem o ochronie danych (RODO).

Zaleca się przeszkolenie pracowników w zakresie radzenia sobie z tym problemem w celu zmniejszenia liczby udanych ataków typu phishing.

Sposoby szkolenia pracowników polegają ogólnie na pokazywaniu im przykładów wiadomości phishingowych i sposobów ich wykrywania.

Innym dobrym sposobem na pokazanie pracownikom phishingu jest symulacja.

Symulacje phishingu to w zasadzie fałszywe ataki mające na celu pomóc pracownikom rozpoznać phishing z pierwszej ręki bez żadnych negatywnych skutków.

Podzielimy się teraz krokami, które należy wykonać, aby przeprowadzić udaną kampanię phishingową.

Według raportu WIPRO o stanie cyberbezpieczeństwa z 2020 r. phishing pozostaje największym zagrożeniem dla bezpieczeństwa.

Jednym z najlepszych sposobów gromadzenia danych i edukacji pracowników jest prowadzenie wewnętrznej kampanii phishingowej.

Utworzenie wiadomości e-mail phishingowej za pomocą platformy phishingowej może być dość łatwe, ale jest to o wiele więcej niż naciśnięcie przycisku wyślij.

Omówimy, jak radzić sobie z testami phishingowymi za pomocą komunikacji wewnętrznej.

Następnie omówimy, w jaki sposób analizujesz i wykorzystujesz dane, które zbierasz.

W kampanii phishingowej nie chodzi o karanie ludzi, którzy dali się nabrać na oszustwo. Symulacja phishingu polega na nauczeniu pracowników, jak odpowiadać na e-maile phishingowe. Chcesz mieć pewność, że przeprowadzasz szkolenia dotyczące phishingu w swojej firmie w sposób przejrzysty. Nadaj priorytet informowaniu liderów firmy o swojej kampanii phishingowej i opisz cele kampanii.

Po wysłaniu pierwszego podstawowego testu wiadomości e-mail w celu wyłudzenia informacji możesz ogłosić wszystkim pracownikom całą firmę.

Ważnym aspektem komunikacji wewnętrznej jest zachowanie spójności przekazu. Jeśli przeprowadzasz własne testy phishingowe, dobrym pomysłem jest wymyślenie wymyślonej marki dla materiałów szkoleniowych.

Wymyślenie nazwy programu pomoże pracownikom rozpoznać treści edukacyjne w ich skrzynkach odbiorczych.

Jeśli korzystasz z zarządzanej usługi testowania phishingu, prawdopodobnie będą to obejmować. Treści edukacyjne powinny być tworzone z wyprzedzeniem, abyś mógł mieć natychmiastową kontynuację po zakończeniu kampanii.

Przekaż swoim pracownikom instrukcje i informacje o wewnętrznym protokole poczty phishingowej po teście podstawowym.

Chcesz dać swoim współpracownikom możliwość prawidłowej odpowiedzi na szkolenie.

Widzenie liczby osób, które poprawnie wykryły i zgłosiły wiadomość e-mail, jest ważną informacją, którą można uzyskać z testu phishingu.

Co powinno być Twoim najwyższym priorytetem w kampanii?

Zaręczynowy.

Możesz spróbować oprzeć swoje wyniki na liczbie sukcesów i porażek, ale te liczby niekoniecznie pomogą ci osiągnąć cel.

Jeśli przeprowadzisz symulację testu phishingu i nikt nie kliknie w link, czy to oznacza, że test się powiódł?

Krótka odpowiedź brzmi „nie”.

100% skuteczność nie oznacza sukcesu.

Może to oznaczać, że Twój test phishingowy był po prostu zbyt łatwy do wykrycia.

Z drugiej strony, jeśli w teście phishingowym uzyskasz ogromny wskaźnik niepowodzeń, może to oznaczać coś zupełnie innego.

Może to oznaczać, że Twoi pracownicy nie są jeszcze w stanie wykryć ataków phishingowych.

Kiedy uzyskasz wysoki współczynnik kliknięć dla swojej kampanii, istnieje duża szansa, że będziesz musiał obniżyć poziom trudności wiadomości phishingowych.

Poświęć więcej czasu na szkolenie ludzi na ich obecnym poziomie.

Ostatecznie chcesz zmniejszyć liczbę kliknięć linków phishingowych.

Być może zastanawiasz się, jaki jest dobry lub zły współczynnik klikalności w przypadku symulacji phishingu.

Według sans.org, twój pierwsza symulacja phishingu może przynieść średni współczynnik kliknięć na poziomie 25-30%.

Wydaje się, że to naprawdę wysoka liczba.

Na szczęście poinformowali o tym po 9-18 miesiącach szkolenia phishingowego wskaźnik kliknięć w teście phishingowym wynosił poniżej 5%.

Liczby te mogą pomóc w zgrubnym oszacowaniu pożądanych wyników szkolenia w zakresie phishingu.

Aby rozpocząć pierwszą symulację wiadomości e-mail typu phishing, dodaj do białej listy adres IP narzędzia do testowania.

Daje to pewność, że pracownicy otrzymają wiadomość e-mail.

Podczas tworzenia pierwszego symulowanego e-maila phishingowego nie rób tego zbyt łatwo ani zbyt trudno.

Powinieneś także pamiętać o swoich odbiorcach.

Jeśli Twoi współpracownicy nie są intensywnymi użytkownikami mediów społecznościowych, prawdopodobnie nie byłoby dobrym pomysłem użycie fałszywego e-maila phishingowego służącego do resetowania hasła LinkedIn. E-mail testera musi być na tyle atrakcyjny, aby każdy w Twojej firmie miał powód do kliknięcia.

Oto kilka przykładów e-maili phishingowych, które cieszą się dużym zainteresowaniem:

Pamiętaj tylko o psychologii tego, jak wiadomość zostanie odebrana przez odbiorców, zanim klikniesz „wyślij”.

Kontynuuj wysyłanie e-maili szkoleniowych dotyczących phishingu do swoich pracowników. Upewnij się, że powoli zwiększasz poziom trudności w czasie, aby zwiększyć poziom umiejętności ludzi.

Zaleca się wysyłanie e-maili co miesiąc. Jeśli zbyt często „wyłudzasz” informacje na temat swojej organizacji, prawdopodobnie zbyt szybko to złapią.

Łapanie pracowników, trochę z zaskoczenia to najlepszy sposób na uzyskanie bardziej realistycznych wyników.

Wysyłając za każdym razem ten sam typ „phishingu” e-maili, nie nauczysz swoich pracowników, jak reagować na różne oszustwa.

Możesz wypróbować kilka różnych kątów, w tym:

Wysyłając nowe kampanie, zawsze upewnij się, że dostosowujesz trafność wiadomości do odbiorców.

Jeśli wyślesz wiadomość e-mail służącą do wyłudzania informacji, która nie jest związana z czymś interesującym, możesz nie uzyskać dużej odpowiedzi ze strony swojej kampanii.

Po wysłaniu różnych kampanii do swoich pracowników, odśwież niektóre stare kampanie, które oszukały ludzi po raz pierwszy, i wykonaj nowy obrót w tej kampanii.

Będziesz mógł ocenić skuteczność swojego treningu, jeśli zobaczysz, że ludzie albo się uczą, albo poprawiają.

Stamtąd będziesz mógł stwierdzić, czy potrzebują więcej edukacji na temat rozpoznawania określonego rodzaju wiadomości e-mail typu phishing.

Istnieją 3 czynniki decydujące o tym, czy zamierzasz stworzyć własny program szkoleniowy w zakresie phishingu, czy też zlecić program na zewnątrz.

Jeśli jesteś inżynierem bezpieczeństwa lub masz takiego w swojej firmie, możesz łatwo utworzyć serwer phishingowy, korzystając z istniejącej platformy phishingowej do tworzenia kampanii.

Jeśli nie masz żadnych inżynierów bezpieczeństwa, stworzenie własnego programu phishingowego może nie wchodzić w rachubę.

Możesz mieć w swojej organizacji inżyniera bezpieczeństwa, ale może on nie mieć doświadczenia w testach socjotechnicznych lub phishingowych.

Jeśli masz kogoś doświadczonego, będzie on wystarczająco niezawodny, aby stworzyć własny program phishingowy.

Ten jest naprawdę dużym czynnikiem dla małych i średnich firm.

Jeśli Twój zespół jest mały, dodanie kolejnego zadania do zespołu ds. bezpieczeństwa może nie być wygodne.

O wiele wygodniej jest mieć inny doświadczony zespół, który wykona pracę za Ciebie.

Przejrzałeś cały ten przewodnik, aby dowiedzieć się, jak możesz szkolić swoich pracowników i jesteś gotowy, aby zacząć chronić swoją organizację poprzez szkolenie w zakresie phishingu.

Co teraz?

Jeśli jesteś inżynierem bezpieczeństwa i chcesz już teraz zacząć prowadzić swoje pierwsze kampanie phishingowe, przejdź tutaj, aby dowiedzieć się więcej o narzędziu do symulacji phishingu, którego możesz użyć, aby rozpocząć już dziś.

Lub…

Jeśli jesteś zainteresowany poznaniem usług zarządzanych do prowadzenia dla Ciebie kampanii phishingowych, tutaj dowiesz się więcej o tym, jak rozpocząć bezpłatną wersję próbną szkolenia w zakresie phishingu.

Skorzystaj z listy kontrolnej, aby zidentyfikować nietypowe e-maile, a jeśli stanowią phishing, zgłoś je.

Chociaż istnieją filtry phishingowe, które mogą Cię chronić, nie jest to w 100%.

E-maile phishingowe stale ewoluują i nigdy nie są takie same.

Do chronić swoją firmę przed atakami phishingowymi, w których możesz wziąć udział symulacje phishingu aby zmniejszyć szanse na pomyślne ataki phishingowe.

Mamy nadzieję, że z tego przewodnika dowiedziałeś się wystarczająco dużo, aby dowiedzieć się, co musisz zrobić, aby zmniejszyć ryzyko ataku phishingowego na Twoją firmę.

Zostaw komentarz, jeśli masz do nas jakieś pytania lub jeśli chcesz podzielić się swoją wiedzą lub doświadczeniem z kampaniami phishingowymi.

Nie zapomnij udostępnić tego przewodnika i rozpowszechniać informacje!

Gradbajty

9511 Queens Guard Ct.

Laur, MD 20723

Telefon: (732) 771-9995

E-mail: info@hailbytes.com